如果您是Android滋补类型,那么您可能听到了谷歌操作系统中最近发现的STAYFRIGHT漏洞。如果没有,这一切都归结为一个错误,与某些核心的Android消息传递和多媒体功能有关,可以通过简单地向您发送一条消息来允许黑客来高杰克的Android设备。

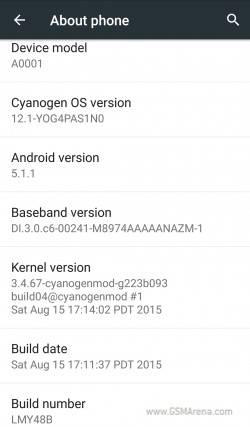

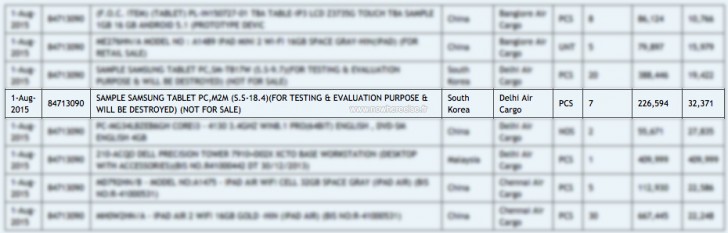

来自Zimperium Security公司的Joshua Drake发现的错误非常危险,可能会影响从版本2.2 Froyo和Up版本的任何Android设备,这几乎是目前在那里的任何Android设备。正如您可以想象的那样,这导致了社区中的轰动。像谷歌和三星一样的公司很快就会回应,有前途的道路,后者已经将必要的修复程序应用于AOSP,这也是脆弱的自身。

摩托罗拉也已经在解决了一个修复程序,最近发布了一个完整的设备列表,即它将尽快推出所需的补丁。如果您拥有其中一个,请务必在未来几天检查OTA,绝对为一些额外的思维安装。符合条件的手机是:

Moto X(第一代和第2代)

moto x pro

摩托罗拉Droid Turbo / Moto Maxx

MOTO G(第一代,第2代和第3代)

Moto G LTE(第一代和第2代)

Moto E(第一代和第2代)

Moto E LTE(第二代)

Motorola Droid Ultra,Droid Mini和Droid Maxx

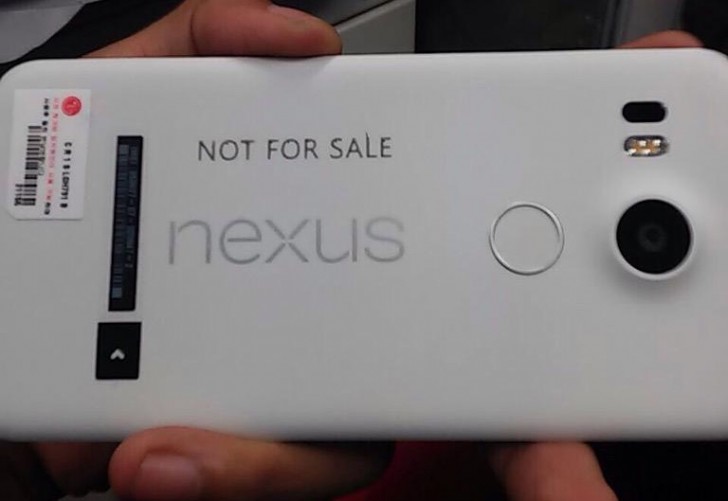

正如您可能已经注意到的那样,该公司最近宣布了三中段的Moto X设备 - Moto X Style,Moto X Play和Moto X Pure Edition不在列表中。这是因为他们将捆绑包装,因为所有其他未来的手机都会捆绑,因为这些改变已经致力于AOSP。

对于那些在STAILFIGHT错误上疼痛的人,它非常恰当地命名,因为它会影响Android的核心组件之一,负责处理某些多媒体格式,例如MP4。漏洞本身利用一些整数溢出漏洞,可以通过将必要的代码作为多媒体消息提供必要的代码来利用。在大多数情况下,所述消息通过操作系统下载,无需从用户确认,之后攻击者可以远程执行代码。

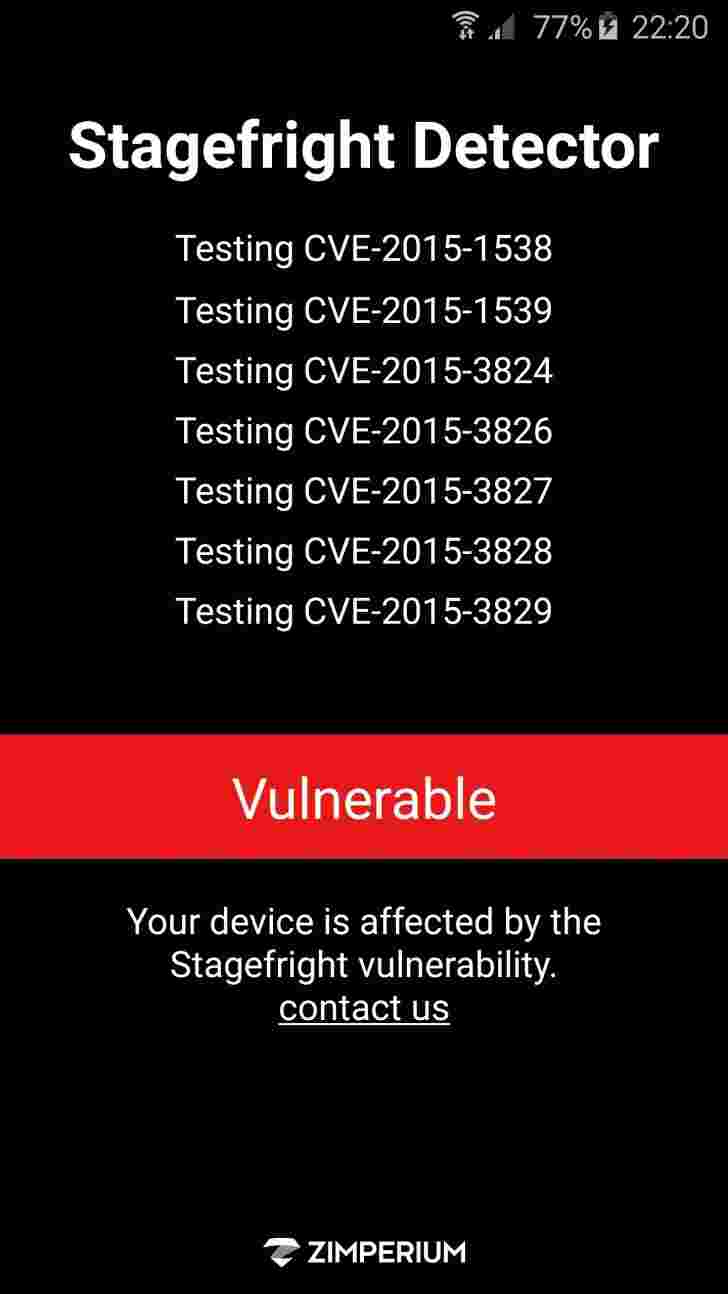

事实证明,大多数最近的任何Android或基于Android的操作系统都容易受到错误的影响,但幸运的是,仍然没有使用StageFright的实际攻击报告。但是,如果您感到担忧,您应该检查您是否使用此免费应用程序受到影响,并考虑在可能的情况下禁用MMS消息的自动背景下载。